¶ TP iptables

WIP

¶ Présentation du TP

Un grand merci au TP filtrage de la P1 Expérimentation IP (prenez ça en 2A c'est trop bien).

Pour toute plainte, envoyez moi un mail.

¶ Objectifs

- Petite introduction à la manipulation d'un NAT.

- Petite introduction au filtrage.

¶ Pré-requis

- Avoir lu cette page, qui explique ce qu'est un NAT

- Avoir lu cette page, qui explique ce que sont les iptables

¶ L'environnement

¶ Le réseau et les machines

Voici le schéma de l'infrastructure :

.png)

¶ Question 0

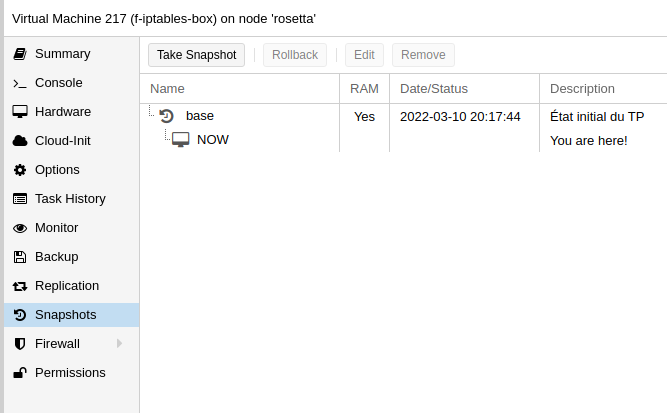

Connectez-vous en graphique sur l'interface Proxmox de Rosetta.

Vérifiez que les 3 machines f-iptables-box, f-iptables-pc-lan et f-iptables-pc-guest sont dans l'état base.

¶ Question 1 : Appropriation de l'environnement

- Ouvrez les 3 machines sur des terminaux :

ssh naina@192.168.103.137 #naina

ssh root@192.168.103.138 #pc_lan

ssh root@192.168.103.139 #pc_guest

- Sur la VM box, observez les règles de filtrage par défaut.

iptables -t filter -L -v

- Pouvez-vous ping pc_lan depuis pc_guest et inversement ? Pourquoi ?

Click for help

Et... ça ne va pas marcher, tous les astres sont alignés pourtant :

- la box a une patte dans les deux réseaux.

- la politique de la chaîne FORWARD est d'accepter tous les paquets

Il manque un petit élément dans la configuration du noyau Linux : le forward de paquets IPv4 est désactivé par défaut, il faut donc taper les commandes suivantes à la main :

sysctl -w net.ipv4.ip_forward=1 #pour activer

sysctl -p #pour appliquer les modifs

-

Vérifiez que les ordis se ping à présent.

-

Pouvez-vous ping 8.8.8.8 depuis la box ? Depuis pc_guest et pc_lan ? Pourquoi ?

Click for help

Ça marche sans soucis depuis la box, car elle a une IP publique !

Et... ça ne va pas marcher, depuis pc_guest et pc_lan. Les deux machines ont des IP privées, et on ne peut communiquer sur Internet avec une IP privée. Le système dont on a besoin est donc un NAT !

iptables -t nat -L

iptables --table nat -A POSTROUTING -o ens21 -j MASQUERADE

iptables -t nat -L #vérifier que les modifs ont été appliquées

- Vérifiez que tout va bien : la box ping 8.8.8.8, les ordis se ping entre eux et ping 8.8.8.8 à ce stade.

¶ Question 2 : Filtrage de niveau paquet

Filtrage d'adresses :

On souhaite maintenant mettre en place la politique suivante :

- les machines du réseau GUEST ne puissent pas communiquer ni avec la box ni avec le réseau LAN mais puissent communiquer avec l’Internet.

- les machines du réseau LAN puissent communiquer avec la box et avec l’Internet mais ne puissent pas communiquer avec le réseau GUEST.

- les règles de filtrage n’utilisent pas de conditions sur les interfaces utilisées.

- Vu que dans notre état actuel, tous les paquets sont en policy ACCEPT pour FORWARD, nous allons commencer par changer cette politique en la passant en DROP, pour pouvoir autoriser tout ce que l'on veut au fur et à mesure.

iptables --policy FORWARD DROP

- Commençons par autoriser les machines du réseau LAN à envoyer des paquets vers n’importe quel réseau hors réseau GUEST. Ces paquets ne sont pas à destination de la box, il seront donc traités au travers de la chaîne FORWARD. Cette chaîne a une politique par défaut de type DROP. Il faut donc autoriser des paquets à passer, sinon, ils seront bloqués.

Les machines du réseau LAN ont une adresse appartenant à 192.168.1.0/24.

iptables -t filter -A FORWARD -s 192.168.1.0/24 -j ACCEPT

Cependant cette règle permet également à une machine du réseau LAN d’envoyer un

paquet à une machine du réseau GUEST. Il faut donc empêcher ce type de trafic

explicitement. La règle que nous créons doit être positionnée avant la première afin de ne

pas être « cachée » par celle-ci.

iptables -t filter -I FORWARD 1 -s 192.168.1.0/24 -d 192.168.2.0/24 -j DROP

Les règles d'iptables sont lues dans l'ordre : donc si vous écrivez une règle qui accepte tous les paquets AVANT une règle qui refuse un paquet spécifique, le paquet spécifique ne sera jamais refusé !

Et inversement, si vous écrivez une règle qui refuse tous les paquets avant une règle qui accepte un paquet spécifique, ça ne passera pas.

Il faut faire attention à l'ordre utilisé !

Maintenant que vous voyez le concept, on passe à la suite :

- Donnez maintenant les règles pour autoriser les machines du réseau GUEST à envoyer des paquets vers n’importe quel réseau hors réseau LAN.

Les règles écrites jusqu’à maintenant ne permettent que la circulation des paquets dans un sens.

- Donnez maintenant les règles permettant le trafic retour.

En ce qui concerne le trafic à destination de la box ou produit par la box, ce trafic sera traité

par les chaines INPUT et OUTPUT.

- Donnez maintenant les règles empêchant les machines du réseau GUEST de communiquer avec la box.

Afin de permettre le contrôle du trafic émis et reçu par les VMs, celles-ci sont munies d’un

outil de capture de trafic appelé tcpdump. Celui-ci affiche au format texte une ligne de

description pour chaque trame reçue:

tcpdump not port 80

L’option not port 80 permet d’éliminer à l’affichage les paquets IP dont le port (source ou

destination) au niveau transport est 80.

- Donnez des exemples de tests permettant de vérifier que les règles fonctionnent.

Correction des questions précédentes

Question 3

Comme la politique par défaut de la chaîne FORWARD est de tout refuser par défaut, il faut autoriser le trafic à transiter. La commande :iptables -t filter -I FORWARD 1 -s 192.168.2.0/24 -d 192.168.1.0/24 -j DROP

permet d’interdire GUEST de communiquer avec LAN.

Le -I permet de spécifier que l’on veut insérer la commande à un certain endroit, et pas simplement à la suite des autres règles déjà existantes, ici donc dans la chaîne FORWARD à la ligne 1. Le -s permet de préciser le réseau source (le réseau GUEST ici) et le -d précise le réseau de destination (réseau LAN ici), et le -j permet de préciser le traitement à appliquer au paquet, ici DROP, donc à savoir l’interdiction totale.

La commande :

iptables -t filter -A FORWARD -s 192.168.2.0/24 -j ACCEPT

permet d’autoriser explicitement le trafic de GUEST de transiter par la box. Le -A est utilisé pour ajouter la règle sans souci de l’ordre.

Question 4

Les règles pour le trafic retour sont les règles à proposer pour pouvoir autoriser le trafic à transiter de l’extérieur de la box vers les réseaux concernés. Les deux commandes sont les suivantes :

iptables -t filter -A FORWARD -d 192.168.1.0/24 -j ACCEPT

iptables -t filter -A FORWARD -d 192.168.2.0/24 -j ACCEPT

Question 5

Pour empêcher les machines du réseau GUEST de communiquer avec la box de

manière directe, il faut qu’aucun INPUT en provenance du réseau GUEST ne soit autorisé,

et qu’aucun OUTPUT à destination du réseau GUEST ne soit autorisé. Ceci se matérialise

par les règles suivantes :

iptables -t filter -A INPUT -s 192.168.2.0/24 -j DROP

iptables -t filter -A OUTPUT -d 192.168.2.0/24 -j DROP

Question 6

Le test utilisé pour vérifier le bon fonctionnement des règles définies est un ping depuis

la box en direction des réseaux GUEST et LAN, pour vérifier respectivement que le trafic ne

passe pas et qu’il passe, un ping depuis GUEST ou LAN pour vérifier que rien ne se passe,

et un ping depuis GUEST vers l’extérieur pour vérifier que les paquets sont autorisés à

circuler dans les deux sens.

Lutte contre l'usurpation d'adresses

- Sous PC_LAN lancez un analyseur réseau qui affichera toutes les trames reçues hors trafic HTTP.

tcpdump not port 80

- Changez maintenant l’adresse IP de PC_GUEST en 192.168.1.X où 192.168.1.X est l’adresse IP de PC_LAN. Pour cela dans PC_GUEST tapez :

ip a del ?

ip a add 192.168.1.X/24 dev interface

ping 192.168.2.1

Observez les paquets reçus par PC_LAN.

- Vos règles définies pour la question précédente fonctionnent t’elles vraiment? Pourquoi ?

Afin d’éviter ce problème, modifiez maintenant la configuration de la box de telle sorte que les machines des réseaux internes ne puissent pas émettre des paquets avec une adresse source autre que celle du réseau dans lequel elles se trouvent.

-

Donnez les règles proposées.

-

Donnez des exemples de tests permettant de vérifier que ces règles fonctionnent.

Correction des questions précédentes

Question 8

Ptet explication

Question 9

Les règles définies précédemment ne fonctionnent pas totalement car on bloque uniquement des adresses IP, et non pas des interfaces.

Si on choisit de se mettre une ip en statique appartenant au réseau LAN sur le PC_GUEST, et que l’on tente de ping le réseau LAN, le ping passe.

Question 10

iptables -t filter -I FORWARD 1 -i interface_guest -o interface_lan -j DROP

iptables -t filter -I FORWARD 1 -i interface_lan -o interface_guest -j DROP

iptables -t filter -A INPUT -i interface_guest -j DROP

iptables -t filter -A OUTPUT -o interface_guest -j DROP

Question 11

Le test utilisé pour vérifier le bon fonctionnement des règles définies est un ping depuis

la box en direction des réseaux GUEST et LAN, pour vérifier respectivement que le trafic ne

passe pas et qu’il passe, un ping depuis GUEST ou LAN pour vérifier que rien ne se passe,

et un ping depuis GUEST vers l’extérieur pour vérifier que les paquets sont autorisés à

circuler dans les deux sens.

Filtrage des ports :

- Quel est l'intérêt de faire du filtrage sur les numéros de ports ?

Modifiez les listes de contrôle d’accès de telle sorte que:

- seul le serveur HTTP présent sur PC LAN soit accessible par PC GUEST

- seul le serveur FTP présent sur PC GUEST soit accessible par PC LAN. Ce serveur FTP fonctionne en utilisant deux connexions TCP :

- Une connexion est établie depuis le client FTP vers le serveur FTP sur le port 21.

- Une seconde connexion est établie depuis le serveur FTP d’un port supérieur à 1024 vers le client sur un port supérieur à 1024.

-

Donnez les listes créées pour rendre ce service.

-

Donnez des exemples de tests permettant de vérifier que les règles fonctionnent. Pour vos tests vous pourrez utiliser curl et le client en ligne de commande ftp (name : ftp, password : ftp)

Supprimez les règles que vous avez créées.

Correction des questions précédentes

Question 12

Le filtrage en fonction du numéro de port permet de filtrer des applications spécifiques, du fait qu'elles utilisent des ports spécifiques pour communiquer.

Question 13

En supposant que 15) Pourriez-vous utiliser des règles de filtrage similaires si les deux équipements avaient été dans le réseau LAN. Comment/Pourquoi ?le trafic se fait uniquement à l'aide du protocole TCP :

-

Pour le serveur HTTP :

iptables -t filter -I FORWARD 1 -p tcp -m tcp --dport 80 -i interface_guest -o interface_lan -j ACCEPT iptables -t filter -I FORWARD 1 -p tcp -m tcp --sport 80 -i interface_lan -o interface_guest -j ACCEPT -

Pour le serveur FTP :

-

Règles pour la première connexion :

iptables -t filter -I FORWARD 1 -p tcp -m tcp --dport 21 -i interface_lan -o interface_guest -j ACCEPT iptables -t filter -I FORWARD 1 -p tcp -m tcp --sport 21 -i interface_lan -o interface_guest -j ACCEPT -

Règles pour la seconde connexion :

iptables -t filter -I FORWARD 1 -p tcp -m tcp --dport 1024:65535 -i interface_lan -o interface_guest -j ACCEPT iptables -t filter -I FORWARD 1 -p tcp -m tcp --sport 1024:65535 -i interface_lan -o interface_guest -j ACCEPT

Question 14

Depuis PC_GUEST, installer curl et lancer curl http://ip_lan:80

Depuis PC_LAN, se connecter en ftp

[Nouvelle machine]

¶ Question 3 : Filtrage à état (pas encore finalisé)

Le filtrage à état se fait sous Linux au moyen d’une extension appelée conntrack. L’accès à cette extension se fait comme l’accès à toute extension par l’option –m.

La figure ci-dessous montre le positionnement des fonctions de maintient d’état (« STF filter »). Ces fonctions ne nécessitent pas d’opérations particulières pour être activées dès le moment ou l’extension est incluse dans le noyau Linux. Elles ne sont généralement pas configurées par l’administrateur mais sont définies par leur concepteur. La présence de l’extension peut être vérifiée en tapant :

lsmod | grep conntrack

Il existe des outils permettant de gérer les états mais ceux-ci ne sont pas installés par défaut

dans OpenWRT. En l’absence de ceux-ci il est possible d’afficher les états maintenus à un

instant donné au travers du système de fichier /proc :

cat /proc/net/nf_conntrack

…

ipv4 2 tcp 6 7439 ESTABLISHED src=157.159.100.54 dst=157.159.100.219 sport=29826 dport=22

packets=10295 bytes=880581 src=157.159.100.219 dst=157.159.100.54 sport=22 dport=29826 packets=10777

bytes=1346262 [ASSURED] mark=0 use=2

…

Chaque ligne indique :

- ipv4 2: Le protocole de niveau réseau utilisé.

- tcp 6 : Le protocole de niveau transport utilisé.

- 7439 : La durée de vie restante de l’état en secondes.

- ESTABLISHED : L’état de la communication (ici pour TCP).

- src=157.159.100.54 : L’adresse de l’équipement ayant initié la communication.

- dst=157.159.100.219 : L’adresse de l’équipement destinataire de la communication.

- sport=29826 : Le port source de l’équipement initiateur.

- dport=22 : Le port destination de l’équipement destinataire.

- packets=10295 bytes=880581 : le nombre de paquets et d’octets émis dans le sens initiateur vers destinataire.

- packets=10777 bytes=1346262 : le nombre de paquets et d’octets émis dans l’autre sens.

- [ASSURED] : l’état de la construction de l’état. Indiquant ici que du trafic a été vu dans les deux sens de la communication.

Du fait du positionnement des fonctions de maintien d’état sur le chemin suivi par les

paquets (avant les fonctions de filtrage), l’utilisation de conntrack permet d’utiliser des

conditions se basant sur l’état des communications dans les règles de filtrage. Par exemple :

iptables –A INPUT -t filter –p tcp -m conntrack --ctstate NEW –j ACCEPT

Autorise (–j ACCEPT) le premier paquet (--ctstate NEW) d’une connexion TCP, c'est-à-dire le fait

que ce paquet ait provoqué la création de l’état.

Les conditions portant sur les états sont exprimées au travers de l’option –ctstate. Ces états

sont principalement :

- NEW : Le paquet est le premier de la communication.

- ESTABLISHED : Le paquet est reçu après que des paquets (y compris celui-ci) aient circulé dans les deux directions.

- INVALID : Le paquet n’est pas conforme par rapport au fonctionnement normal du protocole. La conformité est déterminée au travers de tests réalisés sur le contenu des paquets en fonction des paquets ayant circulé précédemment. Dans le cas de TCP, ces tests peuvent par exemple porter sur les valeurs des drapeaux ou le contenu des champs numéro de séquence ou numéro d’acquittement.

- RELATED : Le paquet appartient à une communication associée à une communication déjà présente.

Le module conntrack supporte d’autres options comme:

- --ctdir {ORIGINAL|REPLY} : qui permet de poser une condition sur le paquet en fonction qu’il suive le sens du premier paquet de la communication (ORIGINAL) ou le sens opposé (REPLY).

- --ctexpire time[:time] : qui permet de poser une condition en fonction du temps restant avant l’expiration de l’état.

Le maintien d’états sur les communications permet par ailleurs l’utilisation d’autres

extensions (à condition d’installer celles-ci) : - connlimit : permet de contrôler le nombre de connexions concurrentes à partir d’une adresse IP.

- connbytes : permet de contrôler le nombre d’octets échangés sur une connexion

Utilisation des états :

On désire autoriser les communications initiées du réseau LAN vers le réseau GUEST mais

interdire les communications initiées dans l’autre sens. Tout autre trafic doit être interdit.

- Donnez les listes créées pour rendre ce service.

iptables -I FORWARD -i eth0 -o eth1 -p tcp -m conntrack –ctstate NEW -j ACCEPT

iptables -I FORWARD -i eth1 -o eth0 -p tcp -m conntrack –ctstate NEW -j DROP

À partir de PC LAN, ouvrez un navigateur vers le serveur web sur PC GUEST.

- Quelles sont les caractéristiques de l’état créé ?

Sur PC GUEST et PC LAN lancez la commande

tcpdump –i interface_pertinente -n

Depuis un terminal, tentez ensuite de faire un ftp de PC LAN vers PC GUEST. Une fois

connectés (name : ftp, password : ftp), récupérez la liste des fichiers. Analysez les traces sur

les deux équipements.

3) Pourquoi le ftp ne fonctionne pas ? Modifiez la configuration de filtrage afin que ftp fonctionne correctement.

-

Donnez les listes crées pour rendre ce service. Modifiez maintenant la configuration de filtrage afin que les paquets non conformes soient bloqués explicitement, qu’un paquet d’indication d’erreur (ICMP) soit renvoyé à l’émetteur et qu’un log soit conservé.

-

Donnez les listes créées pour rendre ce service.

Sur PC LAN lancez la commande

tc@box:~$ sudo tcpdump –i eth0 -n

Puis dans un terminal ouvrez un client ftp sur PC LAN et connectez vous sur le serveur ftp

de PC GUEST. En utilisant tcpdump (ou netstat), notez le numéro de port source YYY du

client sur PC LAN. Sur PC GUEST lancez la commande où XXX est l’adresse IP de PC LAN

tc@box:~$ sudo nping –-tcp -p YYY –g 21 –flags SYN XXX -

Les paquets générés ont-t-ils atteint PC LAN ? Pourquoi ?